Todo sobre los ataques de ransomware

El ransomware fue noticia a lo largo de 2021 y sigue siéndolo en 2022. Es posible que hayas escuchado historias de ataques a grandes empresas, organizaciones o agencias gubernamentales, o tal vez tú como individuo hayas experimentado un ataque de ransomware en tu propio dispositivo.

Es un problema importante y una perspectiva aterradora tener todos tus archivos y datos como rehenes hasta que pagues. Si quieres saber más sobre esta amenaza, sigue leyendo para conocer las diferentes formas de ransomware, cómo se contrae, de dónde viene, a quién va dirigido y, por último, qué puedes hacer para protegerte contra él.

¿Qué es el ransomware?

Definición de ransomware

El malware de rescate, o ransomware, es un tipo de malware que impide a los usuarios acceder a su sistema o a sus archivos personales y exige el pago de un rescate para recuperar el acceso. Aunque algunas personas podrían pensar que "un virus bloqueó mi ordenador", el ransomware se clasificaría normalmente como una forma de malware distinta de un virus.

Las primeras variantes de ransomware se desarrollaron a finales de la década de 1980, y el pago debía enviarse por correo postal. Hoy en día, los autores de ransomware ordenan que el pago se envíe a través de criptomoneda o tarjeta de crédito, y los atacantes atacan a particulares, empresas y organizaciones de todo tipo. Algunos autores de ransomware venden el servicio a otros ciberdelincuentes, lo que se conoce como Ransomware-as-a-Service o RaaS.

Ataques de ransomware

¿Cómo lleva a cabo exactamente una amenaza un ataque de ransomware? En primer lugar, debe obtener acceso a un dispositivo o red. Tener acceso les permite utilizar el malware necesario para cifrar, o bloquear, el dispositivo y los datos. El ransomware puede infectar el ordenador de varias formas diferentes

¿Cómo se contagia el ransomware?

- Malspam: Para obtener acceso, algunos actores de amenazas utilizan el spam, mediante el cual envían un correo electrónico con un archivo adjunto malicioso a tantas personas como sea posible, para ver quién abre el archivo adjunto y "muerde el anzuelo", por así decirlo. El spam malicioso, o malspam, es un correo electrónico no solicitado que se utiliza para enviar programas maliciosos. El correo electrónico puede incluir archivos adjuntos trampa, como archivos PDF o documentos de Word. También puede contener enlaces a sitios web maliciosos.

- Malvertising: Otro método de infección popular es el malvertising. El malvertising, o publicidad maliciosa, es el uso de la publicidad en línea para distribuir programas maliciosos sin apenas interacción por parte del usuario. Mientras navegan por Internet, incluso por sitios legítimos, los usuarios pueden ser dirigidos a servidores criminales sin necesidad de hacer clic en ningún anuncio. Estos servidores catalogan detalles sobre los ordenadores de las víctimas y sus ubicaciones, y luego seleccionan el malware más adecuado para distribuir. A menudo, ese malware es ransomware. El malvertising suele utilizar un iframe infectado, o elemento invisible de la página web, para realizar su trabajo. El iframe redirige a una página de aterrizaje de exploits, y el código malicioso ataca el sistema desde la página de aterrizaje a través de un kit de exploits. Todo esto sucede sin el conocimiento del usuario, por lo que a menudo se denomina drive-by-download.

- Spear phishing: Un medio más selectivo para un ataque de ransomware es el spearphishing. Un ejemplo de spear phishing sería el envío de correos electrónicos a los empleados de una determinada empresa, alegando que el director general le pide que realice una importante encuesta a los empleados, o que el departamento de recursos humanos le exige que descargue y lea una nueva política. El término "whaling" se utiliza para describir estos métodos dirigidos a los responsables de la toma de decisiones de alto nivel en una organización, como el CEO u otros ejecutivos.

- Ingeniería social: El mal spam, el malvertising y el spear phishing pueden, y a menudo lo hacen, contener elementos de ingeniería social. Los actores de la amenaza pueden utilizar la ingeniería social para engañar a la gente para que abra archivos adjuntos o haga clic en enlaces aparentando legitimidad, ya sea aparentando ser de una institución de confianza o de un amigo. Los ciberdelincuentes utilizan la ingeniería social en otros tipos de ataques de ransomware, como hacerse pasar por el FBI para asustar a los usuarios y conseguir que les paguen una suma de dinero para desbloquear sus archivos. Otro ejemplo de ingeniería social sería si un actor de amenazas recopila información de tus perfiles públicos en las redes sociales sobre tus intereses, lugares que visitas a menudo, tu trabajo, etc., y utiliza parte de esa información para enviarte un mensaje que te resulte familiar, con la esperanza de que hagas clic antes de darte cuenta de que no es legítimo.

Cifrar archivos y pedir un rescate

Sea cual sea el método utilizado por el actor de la amenaza, una vez que obtienen acceso y el software ransomware (normalmente activado por la víctima al hacer clic en un enlace o abrir un archivo adjunto) cifra sus archivos o datos para que no pueda acceder a ellos, verá un mensaje exigiendo el pago de un rescate para restaurar lo que se llevaron. A menudo, el atacante exigirá el pago mediante criptomoneda.

Tipos de ransomware

Los tres tipos principales de ransomware son el scareware, los bloqueadores de pantalla y el ransomware de cifrado:

- Scareware: Resulta que el scareware no da tanto miedo. Incluye software de seguridad falso y estafas de soporte técnico. Puede que recibas un mensaje emergente diciendo que se ha descubierto malware y que la única forma de deshacerse de él es pagar. Si no haces nada, es probable que te sigan bombardeando con ventanas emergentes, pero tus archivos estarán básicamente a salvo. Un programa de software de ciberseguridad legítimo no solicitaría clientes de esta manera. Si aún no tienes el software de esta empresa en tu ordenador, entonces no te estarían vigilando en busca de una infección de ransomware. Si dispone de software de seguridad, no tendrá que pagar para que eliminen la infección: ya ha pagado para que el software haga ese mismo trabajo.

- Bloqueadores de pantalla: Actualiza a alerta terrorista naranja para estos tipos. Cuando el ransomware de bloqueo de pantalla entra en su ordenador, significa que queda totalmente bloqueado. Al arrancar el ordenador, aparecerá una ventana a tamaño completo, a menudo acompañada de un sello oficial del FBI o del Departamento de Justicia de EE.UU. que dice que se ha detectado actividad ilegal en tu ordenador y que debes pagar una multa. Sin embargo, el FBI no le bloquearía el acceso a su ordenador ni le exigiría el pago por una actividad ilegal. Si sospecharan de piratería, pornografía infantil u otros delitos cibernéticos, recurrirían a los canales legales apropiados.

- ransomware de cifrado: Esto es lo verdaderamente desagradable. Son los que se apoderan de tus archivos y los cifran, exigiendo un pago para descifrarlos y volver a entregarlos. La razón por la que este tipo de ransomware es tan peligroso es porque, una vez que los ciberdelincuentes se hacen con tus archivos, ningún software de seguridad o restauración del sistema puede devolvértelos. A menos que pagues el rescate, en la mayoría de los casos desaparecen. E incluso si paga, no hay garantía de que los ciberdelincuentes le devuelvan los archivos.

Mac ransomware

Como no querían quedarse fuera del juego del ransomware, los autores de Mac lanzaron el primer ransomware para sistemas operativos Mac en 2016. Llamado KeRanger, el ransomware infectaba una aplicación llamada Transmission que, al iniciarse, copiaba archivos maliciosos que permanecían ejecutándose silenciosamente en segundo plano durante tres días hasta que detonaban y encriptaban los archivos. Afortunadamente, el programa antimalware integrado XProtect de Apple lanzó una actualización poco después de descubrirse el ransomware que le impedía infectar los sistemas de los usuarios. No obstante, el ransomware Mac ha dejado de ser teórico.

Tras KeRanger llegaron Findzip y MacRansom, ambos descubiertos en 2017. Más recientemente, en 2020, apareció lo que parecía un ransomware(ThiefQuest, también conocido como EvilQuest), pero resultó que en realidad era lo que se llama un "wiper". Fingía ser un ransomware para encubrir el hecho de que estaba exfiltrando todos tus datos y, aunque encriptaba los archivos, nunca tenía una forma de que los usuarios pudieran desencriptarlos o ponerse en contacto con la banda para solicitar pagos.

ransomware para móviles

No fue hasta el apogeo del infame CryptoLocker y otras familias similares en 2014 que el ransomware se vio a gran escala en los dispositivos móviles. El ransomware para móviles suele mostrar un mensaje que indica que el dispositivo ha sido bloqueado debido a algún tipo de actividad ilegal. El mensaje indica que el teléfono se desbloqueará tras el pago de una cantidad. El ransomware móvil suele distribuirse a través de aplicaciones maliciosas, y requiere que se arranque el teléfono en modo seguro y se elimine la aplicación infectada para recuperar el acceso al dispositivo móvil.

¿A quién se dirigen los autores de ransomware?

Cuando se introdujo el ransomware (y luego se volvió a introducir), sus víctimas iniciales fueron sistemas individuales (también conocidos como personas normales). Sin embargo, los ciberdelincuentes empezaron a darse cuenta de todo su potencial cuando extendieron el ransomware a las empresas. El ransomware tuvo tanto éxito contra las empresas, deteniendo la productividad y provocando pérdidas de datos e ingresos, que sus autores dirigieron la mayoría de sus ataques hacia ellas.

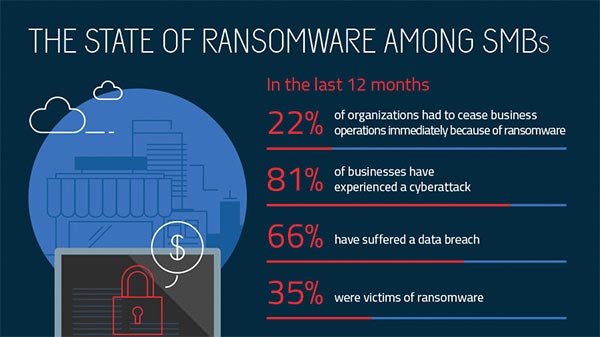

A finales de 2016, el 12,3 % de las detecciones mundiales en empresas eran de ransomware, mientras que solo el 1,8 % de las detecciones en consumidores eran de ransomware en todo el mundo. En 2017, el 35% de las pequeñas y medianas empresas habían sufrido un ataque de ransomware. Avance rápido hasta la pandemia mundial en 2020, y la amenaza persiste: Las bandas de ransomware atacaron hospitales e instalaciones médicas, y desarrollaron nuevas tácticas como la "doble extorsión", en la que los atacantes son capaces de extorsionar más dinero con amenazas de filtrar datos confidenciales que descifrando los ordenadores que cifraron. Algunos grupos de ransomware ofrecen sus servicios a otros, utilizando un modelo de ransomware como servicio o RaaS.

Informe sobre ransomware en pequeñas y medianas empresas.

Geográficamente, los ataques de ransomware siguen centrándose en los mercados occidentales, con el Reino Unido, EE.UU. y Canadá como los tres principales países objetivo, respectivamente. Al igual que otros actores de amenazas, los autores de ransomware siguen al dinero, por lo que buscan zonas con una amplia adopción de PC y una riqueza relativa. A medida que los mercados emergentes de Asia y América del Sur aceleran su crecimiento económico, es de esperar que el ransomware (y otras formas de malware) aumente también allí.

¿Cómo puedo eliminar el ransomware?

Dicen que más vale prevenir que curar. Esto es cierto cuando se trata de ransomware. Si un atacante cifra tu dispositivo y pide un rescate, no hay garantía de que vaya a desencriptarlo, pagues o no.

Por eso es fundamental estar preparado antes de que el ransomware te ataque. Dos pasos clave a seguir son:

- Instale software de seguridad antes de que le ataque el ransomware

- Haz copias de seguridad de tus datos importantes (archivos, documentos, fotos, vídeos, etc.)

Si te encuentras con una infección de ransomware, la regla número uno es no pagar nunca el rescate. (Lo único que se consigue con ello es animar a los ciberdelincuentes a lanzar nuevos ataques contra ti o contra otra persona.

Una posible opción para eliminar el ransomware es que pueda recuperar algunos archivos cifrados utilizando descifradores gratuitos. Para que quede claro: no todas las familias de ransomware tienen descifradores creados para ellas, en muchos casos porque el ransomware utiliza advanced y algoritmos de cifrado sofisticados.

E incluso si existe un descifrador, no siempre está claro si es para la versión correcta del malware. No querrá cifrar aún más sus archivos utilizando el script de descifrado equivocado. Por lo tanto, tendrás que prestar mucha atención al propio mensaje de rescate, o quizás pedir consejo a un especialista en seguridad/TI antes de intentar nada.

Otras formas de hacer frente a una infección de ransomware incluyen descargar un producto de seguridad conocido por la reparación y ejecutar un análisis para eliminar la amenaza. Puede que no recupere sus archivos, pero puede estar seguro de que la infección será eliminada. En el caso del ransomware de bloqueo de pantalla, puede ser necesario restaurar todo el sistema. Si eso no funciona, puede intentar ejecutar un análisis desde un CD o una unidad USB de arranque.

Si quieres intentar frustrar una infección de ransomware encriptador en acción, tendrás que mantenerte especialmente alerta. Si notas que tu sistema se ralentiza sin motivo aparente, apágalo y desconéctalo de Internet. Si, una vez que vuelva a arrancar, el malware sigue activo, no podrá enviar ni recibir instrucciones del servidor de mando y control. Eso significa que sin una clave o forma de extraer el pago, el malware puede permanecer inactivo. En ese momento, descarga e instala un producto de seguridad y ejecuta un análisis completo.

Sin embargo, estas opciones para eliminar el ransomware no funcionarán en todos los casos. Como se ha indicado anteriormente, los consumidores deben ser proactivos en su defensa contra el ransomware instalando software de seguridad como Malwarebytes Premiumy realizando copias de seguridad de todos sus datos importantes. Para las empresas, infórmese sobre las soluciones empresariales de Malwarebytes que incluyen la detección, prevención y restauración del ransomware.

¿Cómo me protejo del ransomware?

Security Los expertos coinciden en que la mejor manera de protegerse del ransomware es evitar que se produzca en primer lugar.

Lea sobre las mejores formas de prevenir una infección por ransomware.

Aunque existen métodos para hacer frente a una infección de ransomware, son soluciones imperfectas en el mejor de los casos, y a menudo requieren muchos más conocimientos técnicos que el usuario medio de ordenador. Esto es lo que recomendamos hacer para evitar las consecuencias de los ataques de ransomware.

El primer paso en la prevención del ransomware es invertir en una ciberseguridad impresionante: un programa con protección en tiempo real diseñado para frustrar ataques avanzados de malware como el ransomware. También deberías buscar funciones que protejan los programas vulnerables de las amenazas (una tecnología antiexploit) y que impidan que el ransomware retenga los archivos como rehenes (un componente antiransomware ). Los clientes que utilizaban la versión premium de Malwarebytes para Windows, por ejemplo, estaban protegidos frente a los principales ataques de ransomware de 2017.

A continuación, por mucho que te duela, tienes que crear copias de seguridad seguras de tus datos con regularidad. Nuestra recomendación es utilizar almacenamiento en la nube que incluya cifrado de alto nivel y autenticación de múltiples factores. Sin embargo, puedes comprar USBs o un disco duro externo donde guardar archivos nuevos o actualizados -sólo asegúrate de desconectar físicamente los dispositivos de tu ordenador después de hacer la copia de seguridad, de lo contrario también pueden infectarse con ransomware.

A continuación, asegúrese de que sus sistemas y software están actualizados. El brote de ransomware WannaCry se aprovechó de una vulnerabilidad en el software de Microsoft. Aunque la empresa había publicado un parche para la brecha de seguridad en marzo de 2017, mucha gente no instaló la actualización, lo que les dejó expuestos al ataque. Entendemos que es difícil estar al tanto de una lista cada vez mayor de actualizaciones de una lista cada vez mayor de software y aplicaciones que se utilizan en la vida cotidiana. Por eso te recomendamos que cambies la configuración para activar las actualizaciones automáticas.

Por último, manténgase informado. Una de las formas más comunes de infectar los ordenadores con ransomware es a través de la ingeniería social. Edúcate a ti mismo(y a tus empleados si eres propietario de una empresa) sobre cómo detectar malspam, sitios web sospechosos y otras estafas. Y, por encima de todo, aplique el sentido común. Si parece sospechoso, probablemente lo sea.

¿Cómo afecta el ransomware a mi empresa?

GandCrab, SamSam, WannaCry, NotPetya... todos ellos son diferentes tipos de ransomware que están afectando gravemente a las empresas. De hecho, los ataques de ransomware a empresas aumentaron un 88% en la segunda mitad de 2018, a medida que los ciberdelincuentes se alejan de los ataques centrados en el consumidor. Los ciberdelincuentes reconocen que los grandes negocios se traducen en grandes ganancias, apuntando a hospitales, agencias gubernamentales e instituciones comerciales. En total, el coste medio de una filtración de datos, incluida la reparación, las sanciones y los pagos por ransomware, asciende a 3,86 millones de dólares.

La mayoría de los casos de ransomware en los últimos tiempos han sido identificados como GandCrab. Detectado por primera vez en enero de 2018, GandCrab ya ha pasado por varias versiones a medida que los autores de la amenaza hacen que su ransomware sea más difícil de defender y refuerzan su cifrado. Se estima que GandCrab ya ha recaudado alrededor de 300 millones de dólares en rescates pagados, con rescates individuales de entre 600 y 700.000 dólares.

En otro ataque notable que tuvo lugar en marzo de 2018, el ransomware SamSam paralizó la ciudad de Atlanta al dejar fuera de servicio varios servicios municipales de essential , incluida la recaudación de ingresos y el sistema de mantenimiento de registros de la policía. En total, la reparación del ataque SamSam costó a Atlanta 2,6 millones de dólares.

Teniendo en cuenta la oleada de ataques de ransomware y el tremendo coste asociado a ellos, ahora es un buen momento para ser inteligente a la hora de proteger su empresa del ransomware. Ya hemos tratado el tema en detalle, pero aquí tienes un breve resumen sobre cómo proteger tu empresa del malware.

- Haga una copia de seguridad de sus datos. Suponiendo que disponga de copias de seguridad, remediar un ataque de ransomware es tan sencillo como borrar y volver a crear imágenes de los sistemas infectados. Es posible que desee escanear sus copias de seguridad para asegurarse de que no han sido infectadas, ya que algunos ransomware están diseñados para buscar recursos compartidos de red. En consecuencia, harías bien en almacenar las copias de seguridad de los datos en un servidor seguro en la nube con cifrado de alto nivel y autenticación de múltiples factores.

- Parchee y actualice su software. El ransomware a menudo se basa en kits de exploits para obtener acceso ilícito a un sistema o red (por ejemplo, GandCrab). Mientras el software de su red esté actualizado, los ataques de ransomware basados en exploits no pueden hacerle daño. En este sentido, si tu empresa utiliza software anticuado u obsoleto, corres el riesgo de sufrir ataques de ransomware, porque los fabricantes de software ya no publican actualizaciones de seguridad. Deshazte del software abandonado y sustitúyelo por otro que aún reciba soporte del fabricante.

- Eduque a sus usuarios finales sobre el malspam y la creación de contraseñas seguras. Los emprendedores ciberdelincuentes detrás de Emotet están utilizando el antiguo troyano bancario como vehículo de distribución de ransomware. Emotet se basa en el malspam para infectar a un usuario final e introducirse en su red. Una vez en su red, Emotet muestra un comportamiento similar al de un gusano, propagándose de un sistema a otro utilizando una lista de contraseñas comunes. Si aprende a detectar el malspam e implanta la autenticación multifactor, sus usuarios finales irán un paso por delante de los ciberdelincuentes.

- Invierta en una buena tecnología de ciberseguridad. Malwarebytes Endpoint Detection and Response, por ejemplo, le ofrece capacidades de detección, respuesta y corrección a través de un cómodo agente en toda su red. También puede solicitar una prueba gratuita de la tecnología antiransomwareMalwarebytes para obtener más información específica sobre nuestra tecnología de protección frente al ransomware.

¿Qué hacer si ya eres víctima de un ransomware? Nadie quiere enfrentarse al ransomware a posteriori.

- Comprueba si existe un desencriptador. En algunos casos excepcionales, es posible que puedas descifrar tus datos sin pagar, pero las amenazas de ransomware evolucionan constantemente con el objetivo de dificultar cada vez más el descifrado de tus archivos, así que no te hagas ilusiones.

- No pagues el rescate. Llevamos mucho tiempo recomendando no pagar el rescate y el FBI (tras algunas idas y venidas) está de acuerdo. Los ciberdelincuentes no tienen escrúpulos y no hay garantías de que recuperes tus archivos. Además, al pagar el rescate estás demostrando a los ciberdelincuentes que los ataques de ransomware funcionan.

Historia de los ataques de ransomware

El primer ransomware, conocido como PC Cyborg o SIDA, se creó a finales de la década de 1980. PC Cyborg encriptaba todos los archivos del directorio C: después de 90 reinicios y, a continuación, exigía al usuario que renovara su licencia enviando 189 dólares por correo a PC Cyborg Corp. El cifrado utilizado era bastante sencillo de revertir, por lo que suponía una pequeña amenaza para aquellos que tuvieran conocimientos informáticos.

Tras la aparición de algunas variantes en los 10 años siguientes, una verdadera amenaza de ransomware no llegaría a escena hasta 2004, cuando GpCode utilizó un cifrado RSA débil para pedir un rescate por los archivos personales.

En 2007, WinLock anunció el auge de un nuevo tipo de ransomware que, en lugar de cifrar archivos, bloqueaba el escritorio de los usuarios. WinLock se apoderaba de la pantalla de la víctima y mostraba imágenes pornográficas. A continuación, exigía el pago a través de un SMS de pago para eliminarlas.

Con el desarrollo de la familia de ransomware Reveton en 2012 llegó una nueva forma de ransomware: el ransomware de las fuerzas de seguridad. A las víctimas se les bloqueaba el escritorio y se les mostraba una página de aspecto oficial que incluía credenciales de organismos policiales como el FBI y la Interpol. El ransomware afirmaba que el usuario había cometido un delito, como piratería informática, descarga de archivos ilegales o incluso pornografía infantil. La mayoría de las familias de ransomware de las fuerzas del orden exigían el pago de una multa de entre 100 y 3.000 dólares con una tarjeta de prepago como UKash o PaySafeCard.

Los usuarios medios no sabían qué pensar y creían que estaban siendo investigados por las fuerzas del orden. Esta táctica de ingeniería social, que ahora se denomina "culpabilidad implícita", hace que el usuario se cuestione su propia inocencia y, en lugar de ser denunciado por una actividad de la que no se siente orgulloso, pague el rescate para que todo desaparezca.

En 2013, CryptoLocker volvió a introducir en el mundo el ransomware de cifrado, solo que esta vez era mucho más peligroso. CryptoLocker utilizaba cifrado de grado militar y almacenaba la clave necesaria para desbloquear los archivos en un servidor remoto. Esto significaba que era prácticamente imposible que los usuarios recuperaran sus datos sin pagar el rescate.

Este tipo de ransomware encriptador sigue utilizándose hoy en día, ya que ha demostrado ser una herramienta increíblemente eficaz para que los ciberdelincuentes ganen dinero. Los brotes de ransomware a gran escala, como WannaCry en mayo de 2017 y Petya en junio de 2017, utilizaron ransomware de cifrado para atrapar a usuarios y empresas de todo el mundo.

A finales de 2018, Ryuk irrumpió en la escena del ransomware con una serie de ataques a publicaciones de noticias estadounidenses, así como a la Autoridad de Agua y Alcantarillado Onslow de Carolina del Norte. En un giro interesante, los sistemas objetivo se infectaron primero con Emotet o TrickBot, dos troyanos de robo de información que ahora se utilizan para entregar otras formas de malware como Ryuk, por ejemplo. El director de Malwarebytes Labs , Adam Kujawa, especula que Emotet y TrickBot se utilizan para encontrar objetivos de alto valor. Una vez que un sistema está infectado y marcado como un buen objetivo para el ransomware, Emotet/TrickBot reinfecta el sistema con Ryuk.

En 2019, los delincuentes detrás del ransomware Sodinokibi (una supuesta rama de GandCrab) han comenzado a utilizar proveedores de servicios gestionados (MSP) para propagar infecciones. En agosto de 2019, cientos de consultorios dentales de todo el país descubrieron que ya no podían acceder a los registros de sus pacientes. Los atacantes utilizaron un MSP comprometido, en este caso una empresa de software de registros médicos, para infectar directamente a más de 400 consultorios dentales que utilizan el software de mantenimiento de registros.

También en 2019, Malwarebytes descubrió la familia de ransomware Maze. Según Malwarebytes' 2021 State of Malware Report, "Maze iba más allá de mantener los datos como rehenes: incluía una amenaza adicional de liberar públicamente los datos robados si no se pagaba un rescate." Otra banda de ransomware que apareció por primera vez el mismo año es REvil, también conocida como "Sodin" o "Sodinokibi". REvil, una sofisticada banda de ransomware, utiliza un modelo de ransomware como servicio (RaaS) para vender a otros que quieran utilizar su software para cometer ataques de ransomware.

En 2020, otra nueva familia de ransomware llamada Egregor entró en escena. Se cree que es una especie de sucesor de la familia Maze, ya que muchos de los ciberdelincuentes que trabajaban con Maze se pasaron a Egregor. Al igual que Maze, Egregor utiliza un ataque de "doble extorsión", en el que cifra archivos y roba datos de la víctima que amenaza con publicar en Internet a menos que se pague el rescate.

Aunque los ataques de ransomware contra particulares han sido un problema durante varios años, los ataques de ransomware contra empresas, hospitales y sistemas de salud, escuelas y distritos escolares, gobiernos locales y otras organizaciones han sido noticia en 2021. Desde Colonial Pipeline hasta el gran envasador de carne JBS, pasando por Steamship Authority, el mayor servicio de ferry de Massachusetts, los atacantes de ransomware han demostrado que son capaces y están dispuestos a perturbar a grandes empresas que suministran bienes cotidianos como gasolina, alimentos y transporte.

A lo largo de 2021, hemos visto titular tras titular de grandes ataques de ransomware a grandes empresas y organizaciones (consulte la sección de noticias anterior para leer sobre muchos de ellos). A mediados de año, el gobierno de Estados Unidos declaró que el ransomware iba a ser investigado como terrorismo, y creó el sitio web StopRansomware.gov para reunir información sobre cómo detener y sobrevivir a los ataques de ransomware.

¿Qué nos deparará el resto de 2021 y 2022 en el panorama de las amenazas de ransomware? Aunque no lo sabemos, estaremos aquí para mantenerle informado. Vuelve a esta página para futuras actualizaciones y sigue el blogMalwarebytes Labs para conocer las últimas noticias sobre ciberseguridad.